OPSEC & Egosurfing vs Infostealer & leaks

À l'heure où vous lisez cet article, des données personnelles sont constamment exposées à des fuites, y compris potentiellement les vôtres. Ces compromissions surviennent par différents moyens : fuites de données publiées sur les forums, le dark web, Telegram, ou encore via des logiciels malveillants comme les infostealer et les ransomware. Face à cette menace persistante, il est crucial de mettre en place des mesures de sécurité opérationnelle (OPSEC) appropriées.

L'Egosurfing : Une Première Étape Essentielle

L'egosurfing, ou l'art de rechercher des informations sur soi-même en ligne, constitue une pratique fondamentale pour évaluer son exposition numérique. Cette démarche permet non seulement d'identifier les données qui circulent à notre sujet sur Internet, mais aussi d'exploiter les informations issues des fuites de données et des infostealer pour obtenir une vision concrète de notre exposition.

Méthodologie de Recherche

La première étape consiste à effectuer des recherches sur les moteurs traditionnels en utilisant différentes techniques de Google dorks avec nos informations personnelles : adresse email, nom, prénom, et identifiants utilisateur , numéro de téléphone. L'objectif est de cartographier l'ensemble des données accessibles nous concernant pour identifier les comptes à supprimer ou les contenus à faire désindexer des moteurs de recherche. Cette démarche doit également inclure nos comptes secondaires ("sockpuppet").

Exemples de Google dorks :

- "John Doe"

- "john.doe@gmail.com"

- "+33" - "06 10"

Pour une analyse plus approfondie, il est recommandé d'utiliser des moteurs de recherche d'images faciales (comme PimEyes) et de recherche inversée d'images (Yandex, Google Lens) pour vérifier la présence de nos photos ou avatars en ligne.

Outils de Détection des Fuites de Données

Plusieurs services permettent de vérifier les fuites de données et les compromissions par infostealer. Parmi les plus efficaces :

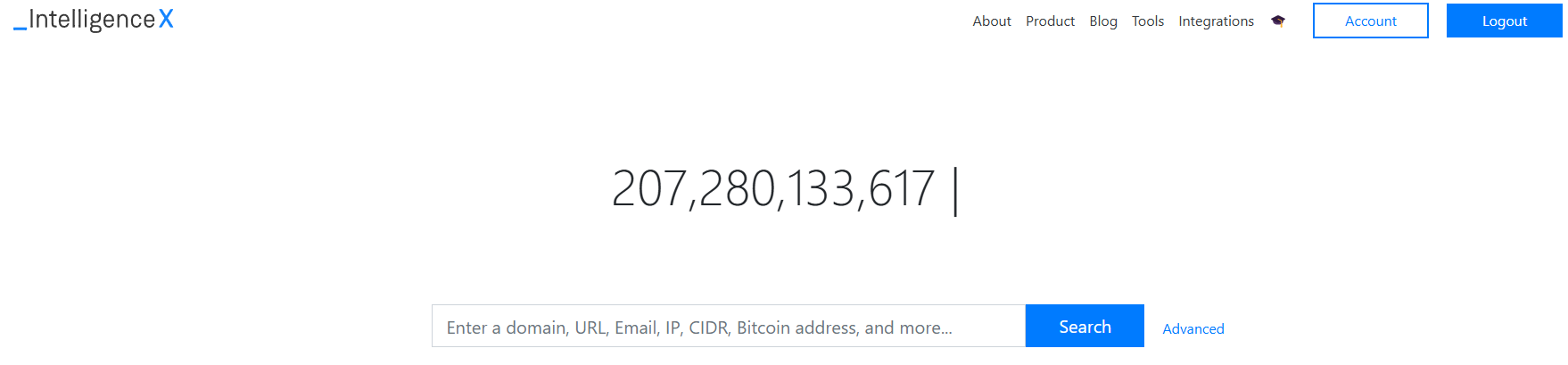

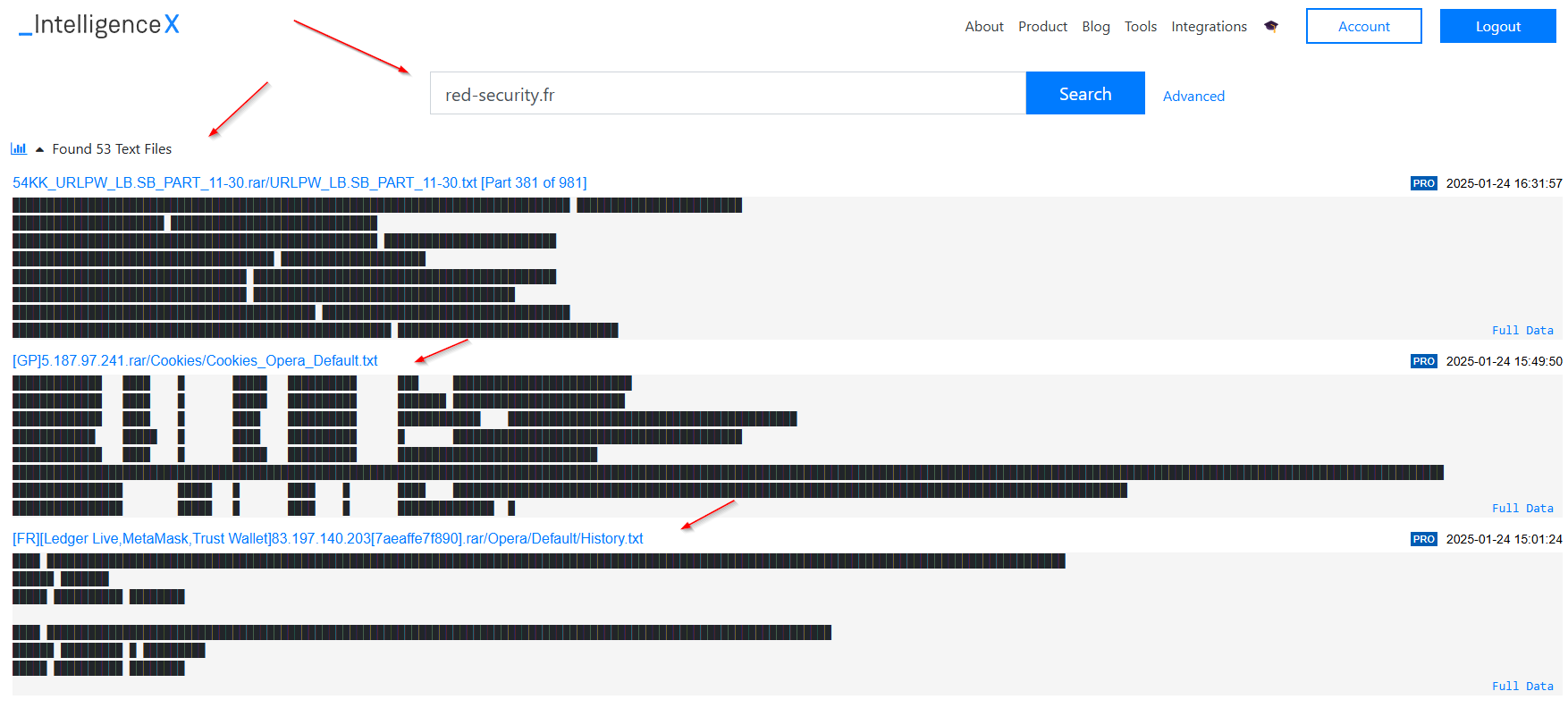

- Intelx une plateforme regroupant les fuites de données et les informations issues d'infostealer

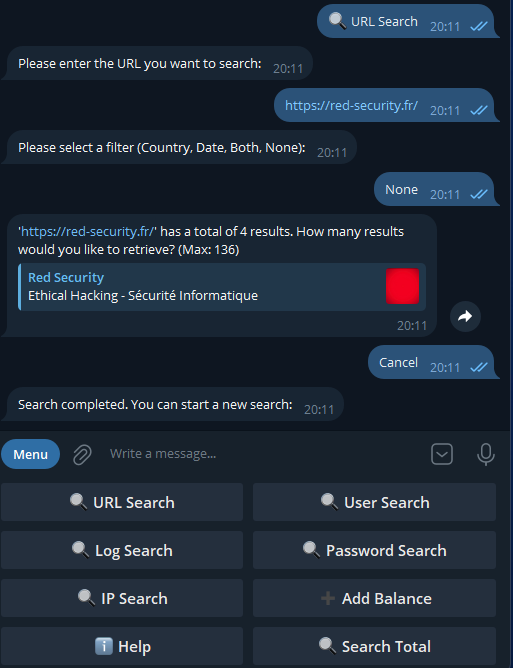

Nous pouvons rechercher des informations directement à partir d'un numéro de téléphone, d'une adresse email ou d'une URL. Dans cet exemple, nous constatons que plusieurs ordinateurs ayant navigué sur mon forum "red-security.fr" ont été compromis.

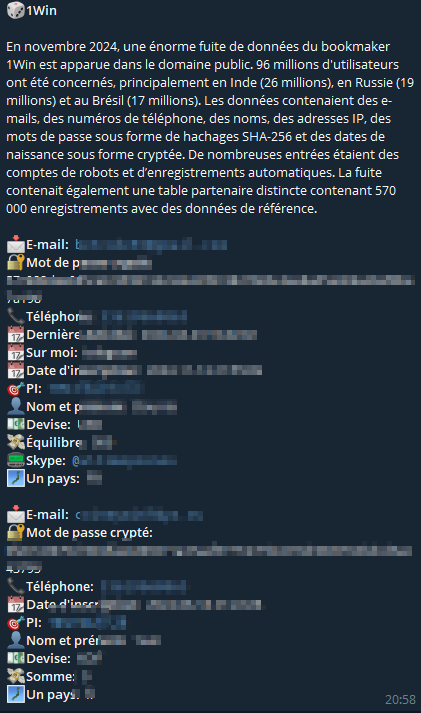

2.Leak - OSINT

Le bot Telegram "Leak OSINT" : Un outil d'origine russe permettant des recherches dans les bases de données compromises .

- Stealseek : Un bot spécialisé dans la recherche d'informations provenant d'infostealer

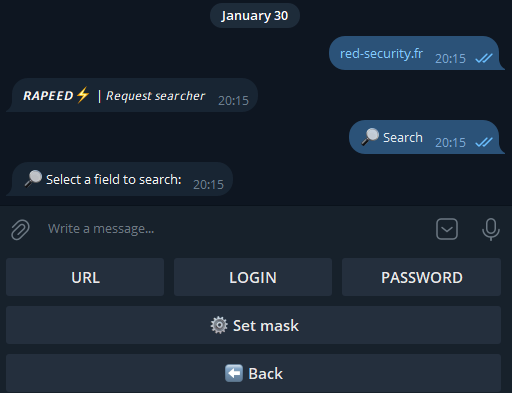

4.Rapeed : Un outil similaire à Stealseek, développé par l'agrégateur Boxed

Avec ces outils, vous obtiendrez une vision globale et concrète des données ayant fuité à votre sujet. Il est maintenant temps de passer aux contre-mesures à appliquer face à ces menaces.

Utilisation d’un coffre-fort de mots de passe

N’utilisez jamais les mots de passe préenregistrés dans votre navigateur, car c’est précisément là que les différents infostealers récupèrent vos informations. De plus, de nombreux cas récents montrent l’émergence de fausses extensions malveillantes. Il est donc crucial de ne télécharger que des extensions fiables et vérifiées.

🔹 Exécution sécurisée des fichiers suspects :

Toujours exécuter un fichier .exe suspect dans un environnement virtuel, cela permet d’éviter d’éventuelles infections.

Pour mettre en place un coffre-fort de mots de passe, voici quelques outils recommandés :

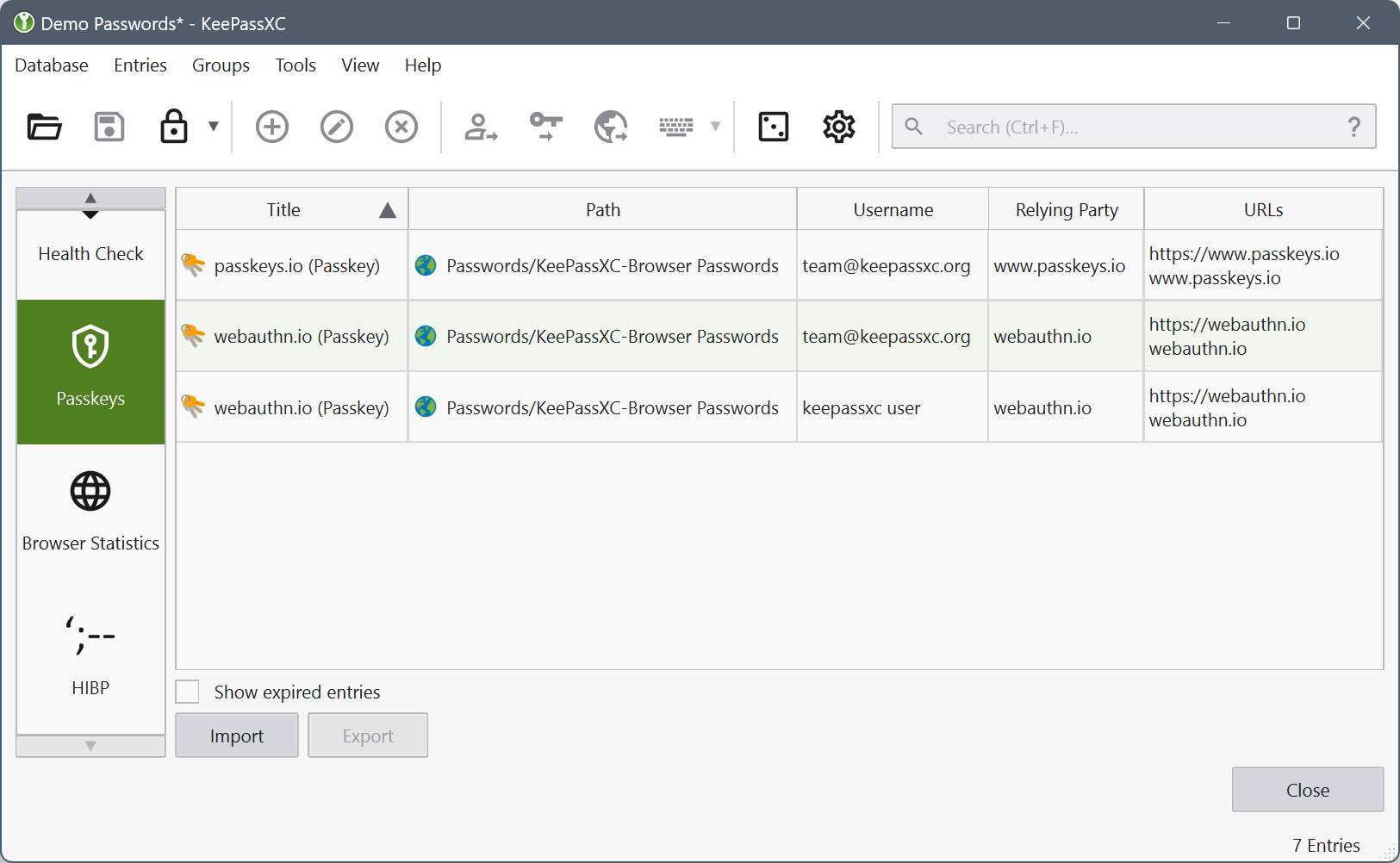

1.KeepassXC : (solution locale)

2.Bitwarden (service en ligne)

3.Vaultwarden (version auto-hébergée de Bitwarden) (Non officiels)

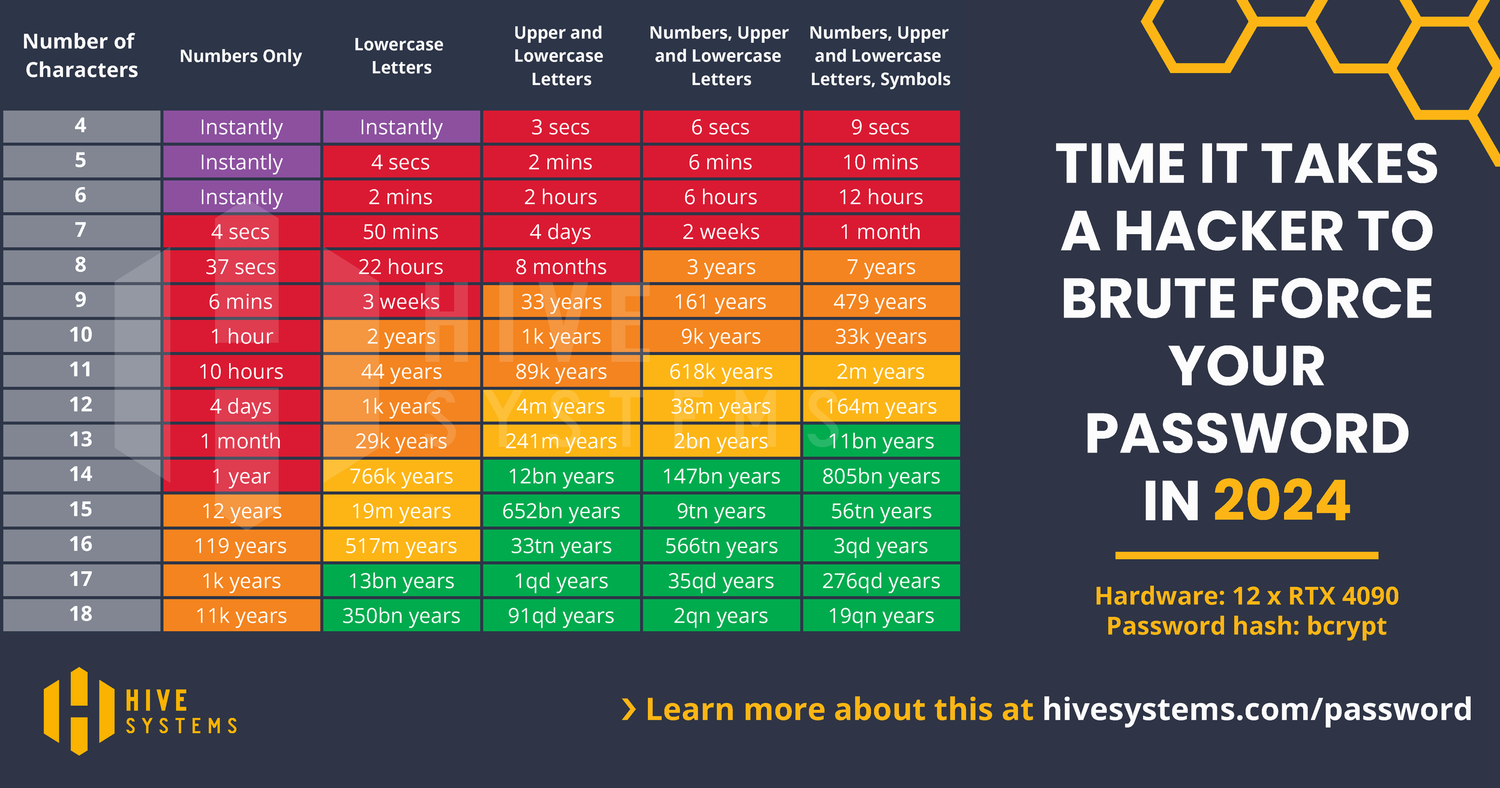

Utilisation d’un mot de passe fort et unique

Il est essentiel d’utiliser un mot de passe à la fois complexe et unique pour chaque compte. En effet, un mot de passe compromis peut être exploité dans une recherche OSINT inverse à partir des bases de données de fuites, permettant aux attaquants de retrouver d’autres comptes associés à ce même mot de passe.

🔹 Privilégiez des mots de passe longs et aléatoires (au moins 12 à 16 caractères avec majuscules, minuscules, chiffres et symboles).

🔹 N’utilisez jamais le même mot de passe sur plusieurs sites pour éviter les attaques par recroisement de données.

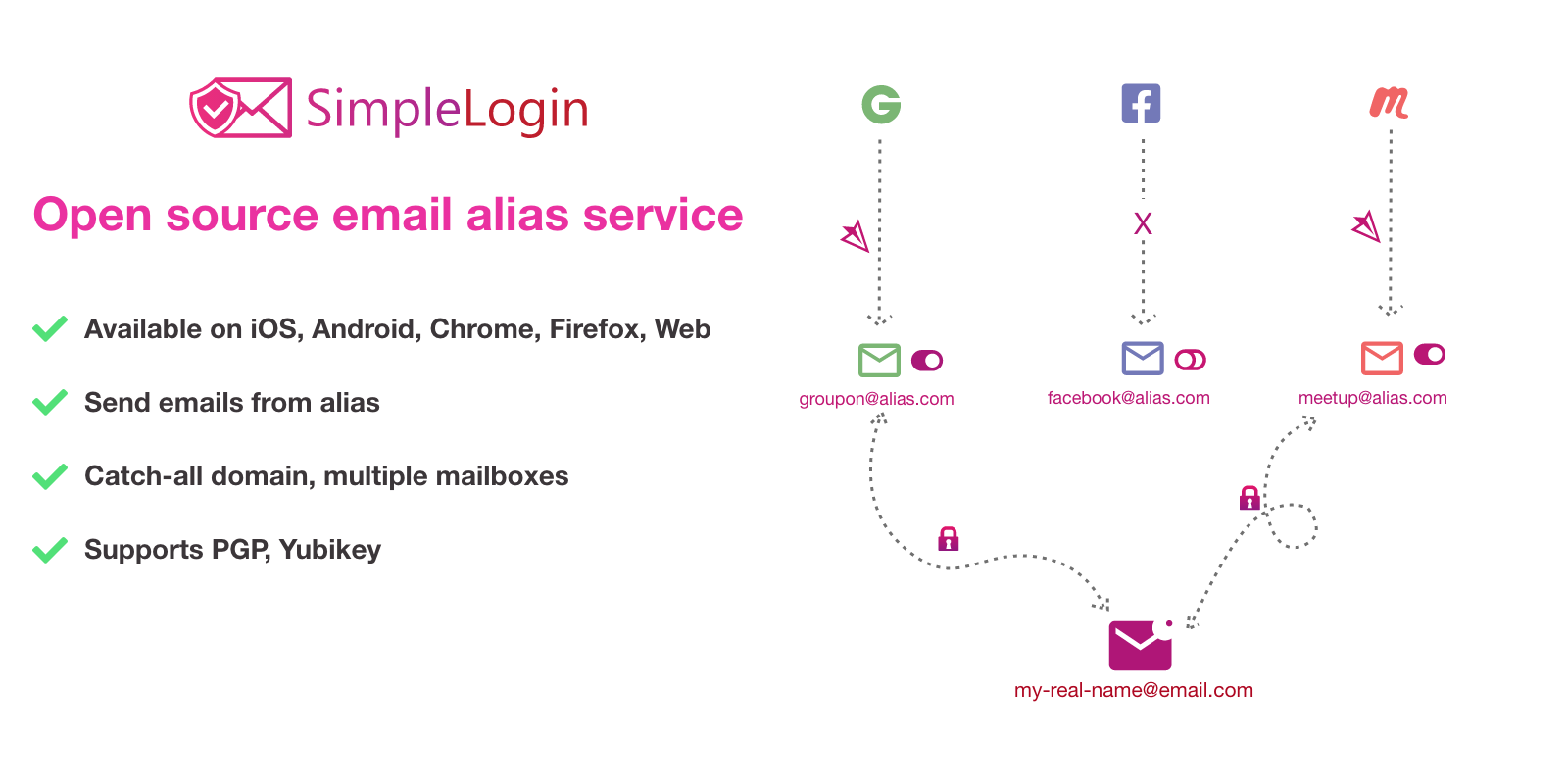

Utilisation d’alias pour son adresse email : brouiller les pistes et éviter le traçage

L’utilisation d’alias pour votre adresse email est une stratégie efficace pour brouiller les pistes et éviter les recherches inversées à partir de votre adresse principale. Cela permet de préserver votre anonymat et de limiter les risques d’exposition.

🔹 Pourquoi utiliser un alias ?

- Éviter que votre véritable adresse email soit exposée et traçable.

- Rendre plus difficile une recherche OSINT inverse sur votre identité.

- Compartimenter vos usages (inscriptions, services en ligne, échanges professionnels).

1.SimpleLogin

2.Addy

Mise en place d’une veille proactive sur les fuites de données et les infostealers

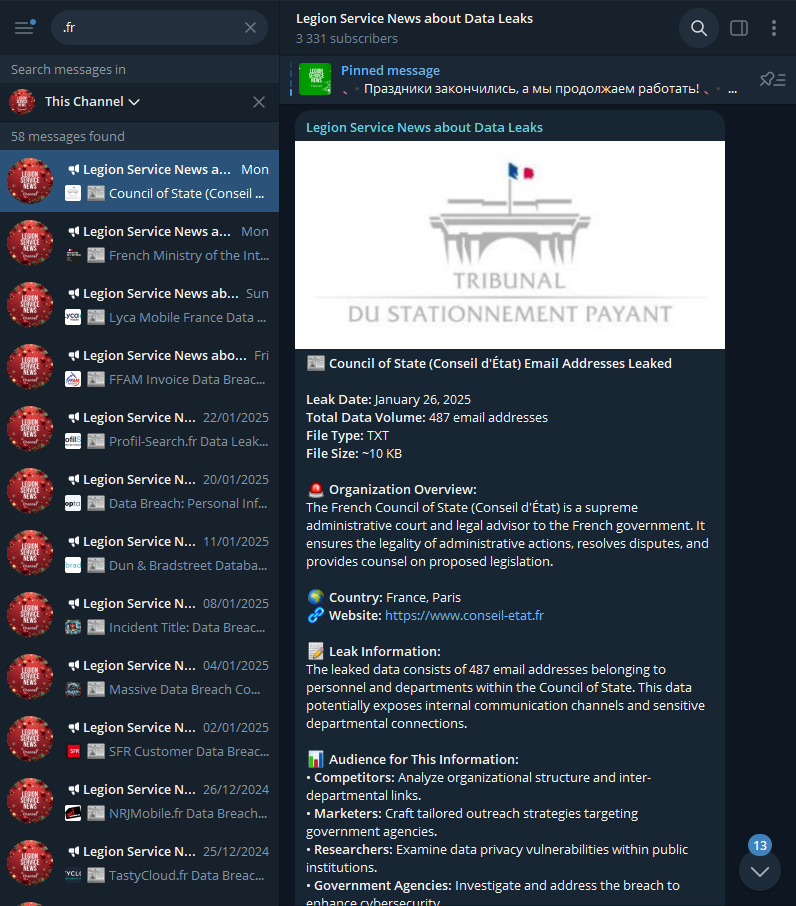

Il est essentiel de mettre en place une veille proactive pour détecter rapidement les fuites de données et les campagnes d’infostealers. Pour cela, il est recommandé d’utiliser différents canaux Telegram, ainsi que des outils de surveillance spécialisés, afin d’être constamment informé des menaces émergentes et des nouvelles compromissions.

Cette thématique fera l’objet d’un article approfondi dédié à la recherche en veille OSINT, détaillant la mise en place et l’exploitation des divers outils disponibles.

Pour aller plus loin, n’hésitez pas à consulter nos ressources et à rejoindre la communauté sur :

- Discord:

- Forum:

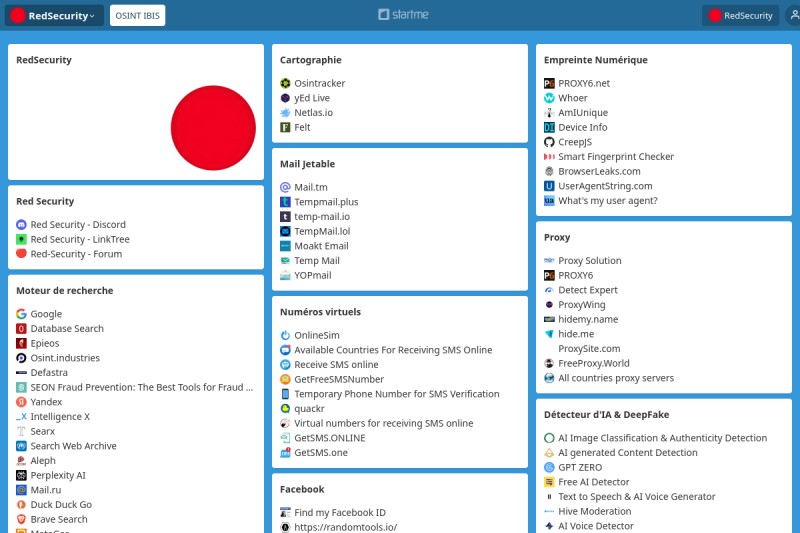

- Start.me: