OSINT vs Scammer

Aujourd'hui nous allons voir ensemble comment débusquer un membre d'un groupe d'escrocs qui dépouille vos grands-parents ou votre famille en ciblant l'héritage ou les économies de toute une vie. Nous allons explorer une méthode d'investigation de A à Z nous menant à une véritable identité. Il s'agit d'un groupe de cybercriminels utilisant des centaines de domaines et qui ont dérobé des millions d'euros (bonjour Interpol, Europol).

La Plateforme Frauduleuse

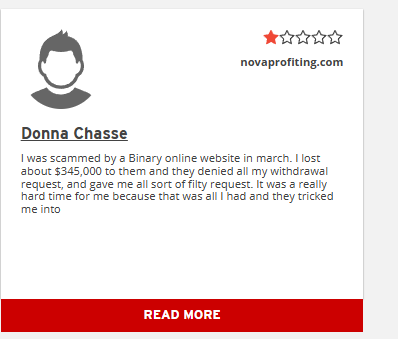

Nous allons nous intéresser au site "novaprofiting.com", qui est une arnaque avérée comme en témoignent les avis sur ScamAdviser.

Méthode d'Opération

Comment procèdent-ils ? Ils utilisent des publicités redirigeant vers de fausses plateformes d'investissement et contactent les victimes par téléphone avec des lignes VOIP et sur WhatsApp. Ils proposent d'investir dans des robots de trading ou dans le bitcoin, en utilisant différents opérateurs selon le pays de la victime (français, anglais, italien).

Ils font envoyer l'argent vers des comptes bancaires tampons puis font croire aux victimes que le robot a généré d'importants bénéfices. Pour finaliser l'arnaque, ils prétendent qu'une taxe doit être payée pour retirer les gains, afin d'extorquer encore plus la victime.

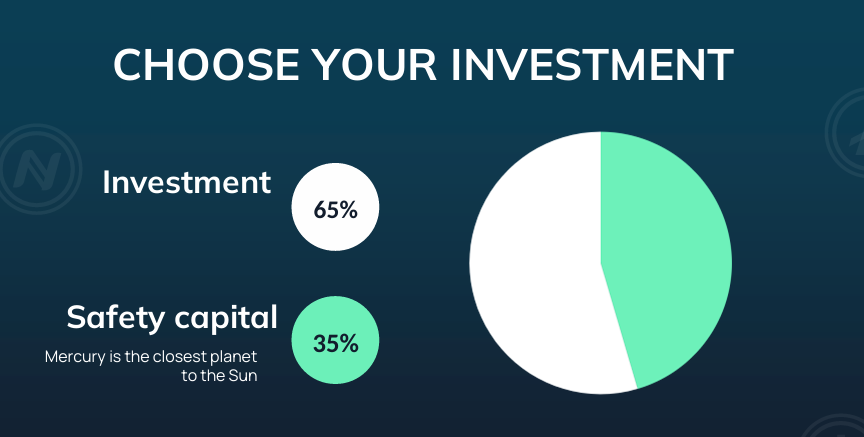

Ils utilisent des présentations PowerPoint soignées pour amadouer les victimes.

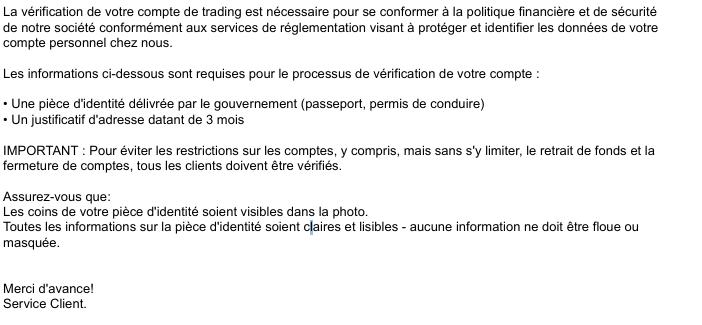

Ils demandent également différents documents d'identité des victimes pour pouvoir ouvrir des comptes bancaires à leur nom, créer de fausses sociétés, et se faire passer pour un site légitime d'investissement exigeant une vérification d'identité.

Analyse Technique

Infrastructure des Sites

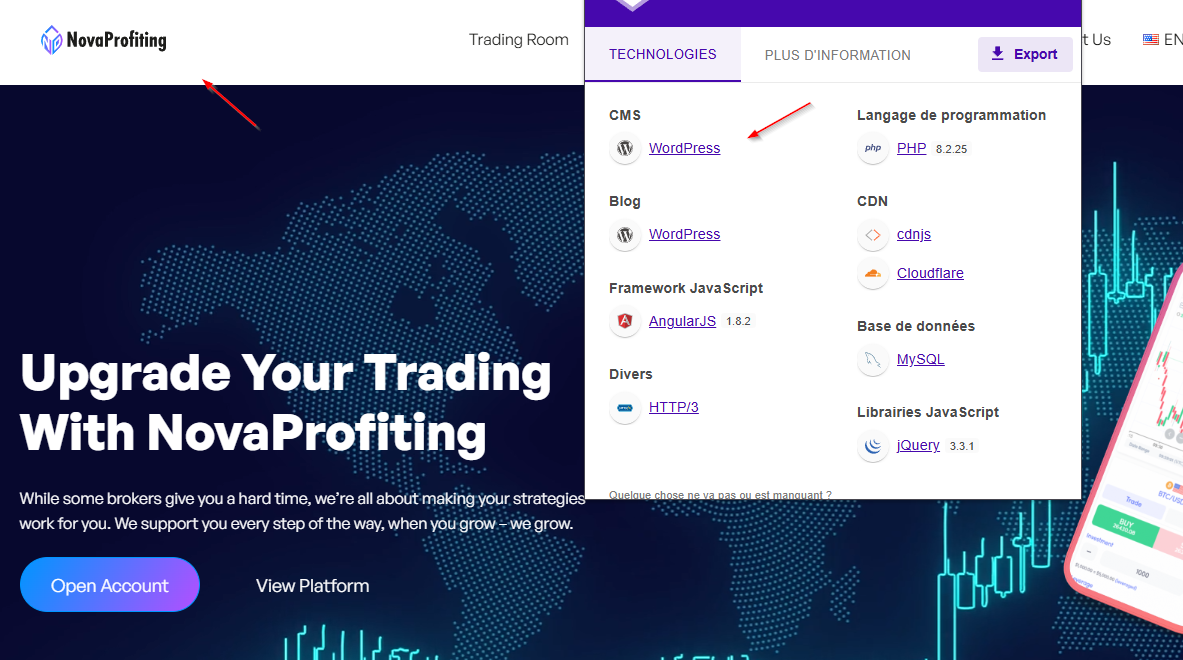

J'utilise toujours l'extension "Wappalyzer" pour gagner du temps. Ici, nous sommes sur un WordPress.

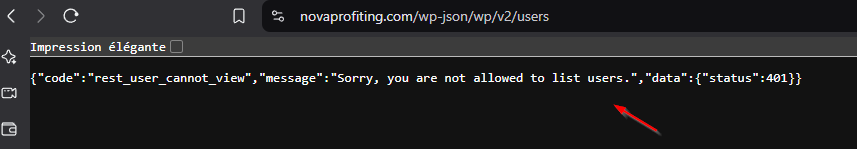

Je vérifie avec mon outil WPint : pas de hash en vue ni de données EXIF. Le listing d'utilisateurs a été désactivé.

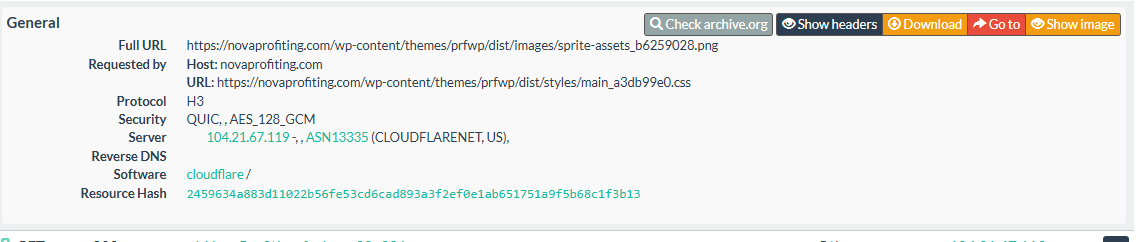

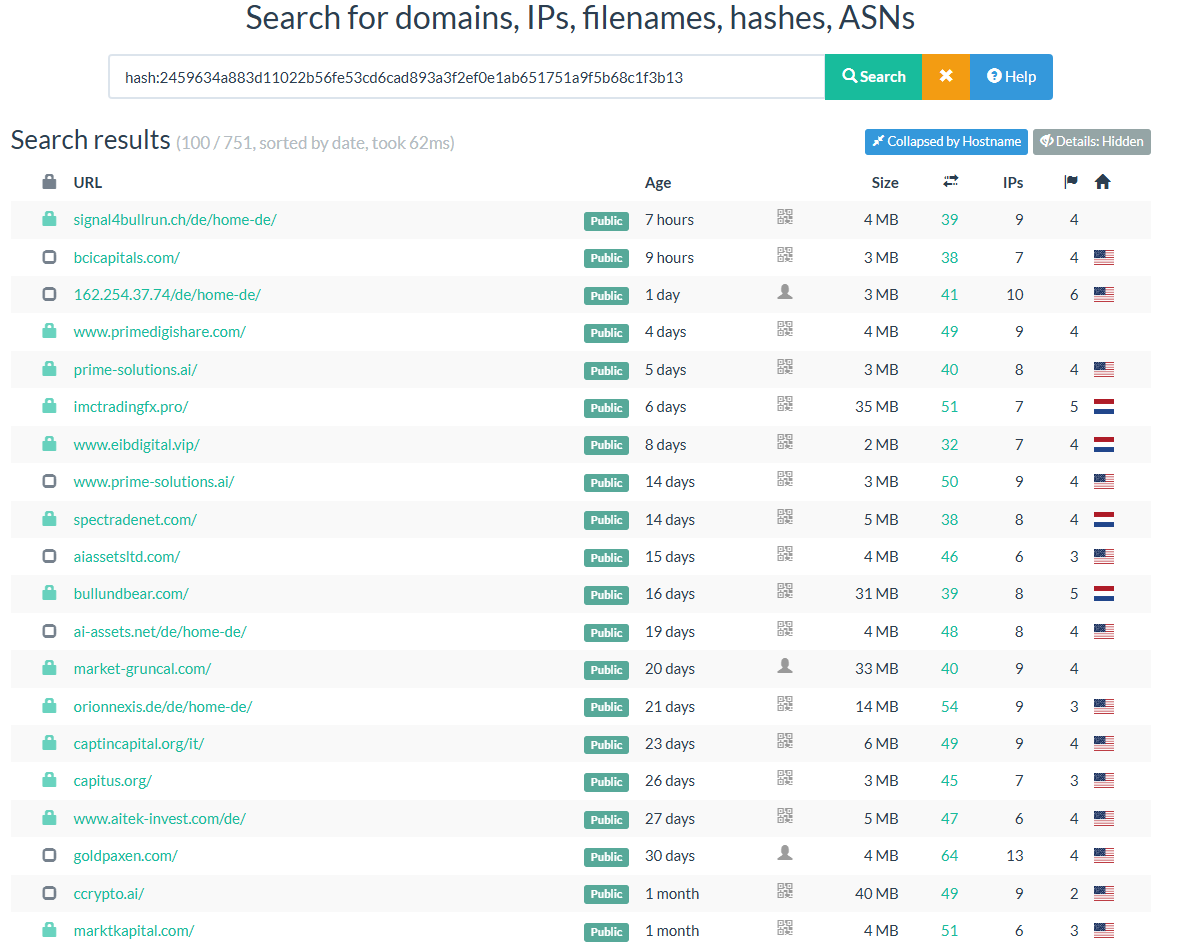

Les escrocs utilisent souvent des centaines de fausses plateformes car, une fois qu'une plateforme est identifiée comme "arnaque", ils passent à une autre avec un nouveau design. Nous allons utiliser URLSCAN.io pour les répertorier. Ils reprennent souvent les mêmes fichiers similaires, et nous pouvons, à partir d'un hash, tous les lister et même l'utiliser pour faire de la CTI (Cyber Threat Intelligence) et repérer leurs prochains domaines.

Identification des Domaines

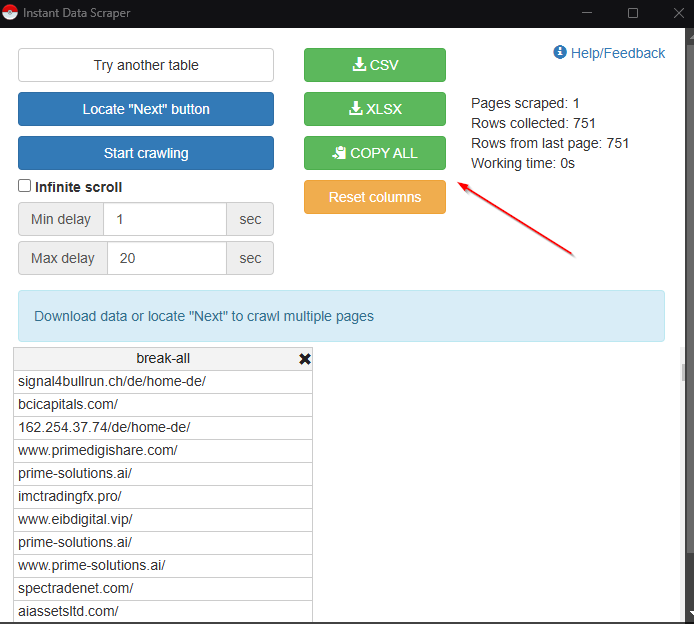

Une image ressort vers 751 domaines qui semblent être tous des fausses plateformes d'investissement. Tous ces domaines appartiennent aux escrocs.

Nous allons d'abord tous les exporter avec l'extension "Instant Data Scraper".

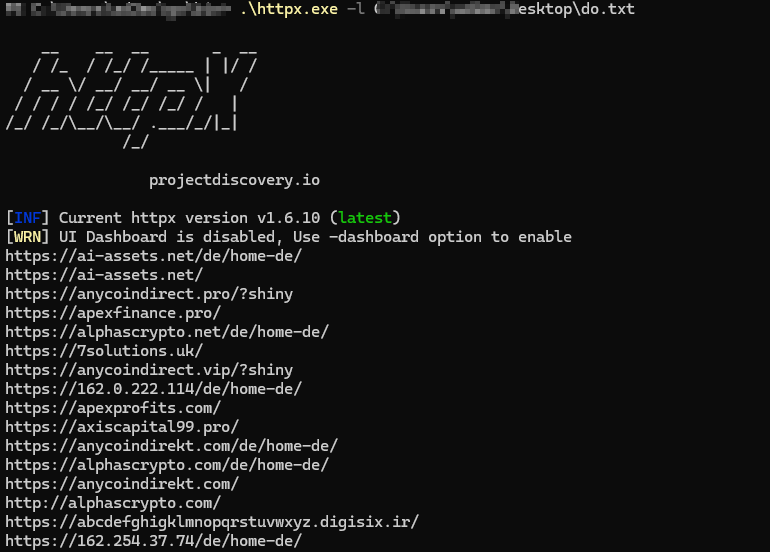

Nous lançons un coup de httpx afin de savoir combien de domaines sont encore en ligne. On passe de 751 domaines à 149 domaines.

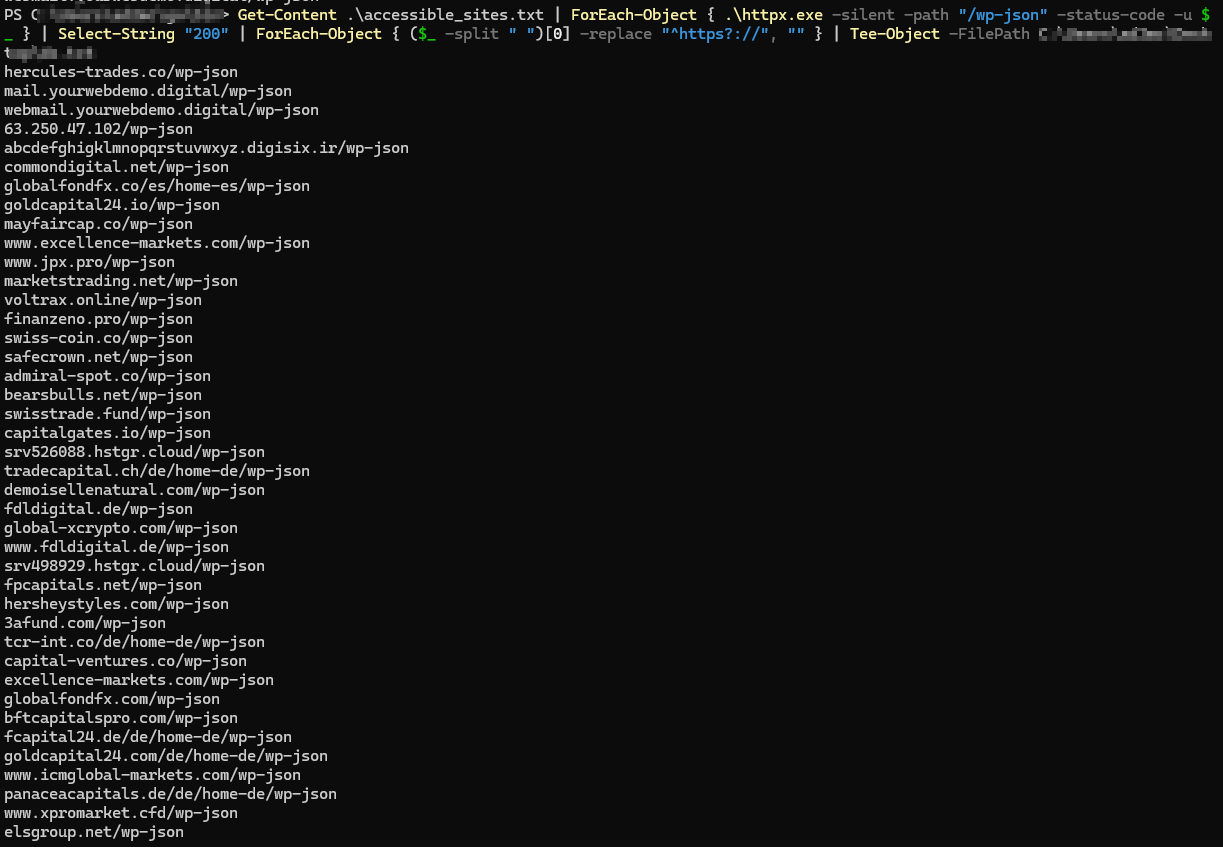

Nous vérifions la présence de WordPress sur les derniers sites avec un petit script PowerShell :

Get-Content .\accessible_sites.txt | ForEach-Object { .\httpx.exe -silent -path "/wp-json" -status-code -u $_ } | Select-String "200" | ForEach-Object { ($_ -split " ")[0] -replace "^https?://", "" } | Tee-Object -FilePath wordpress_domains.txt

Analyse des Domaines WordPress

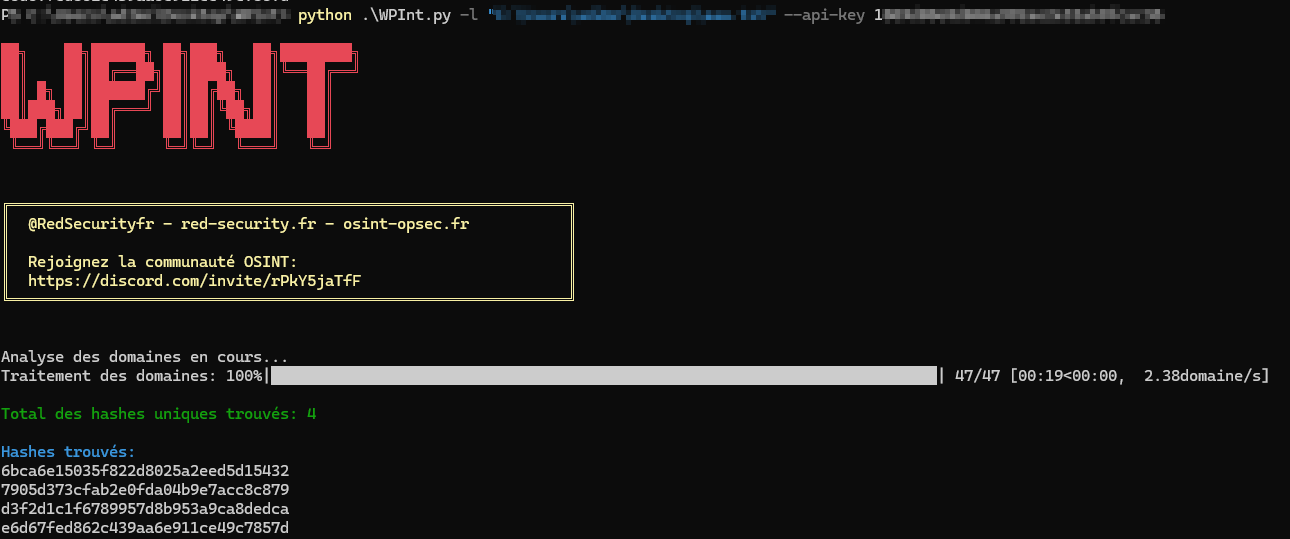

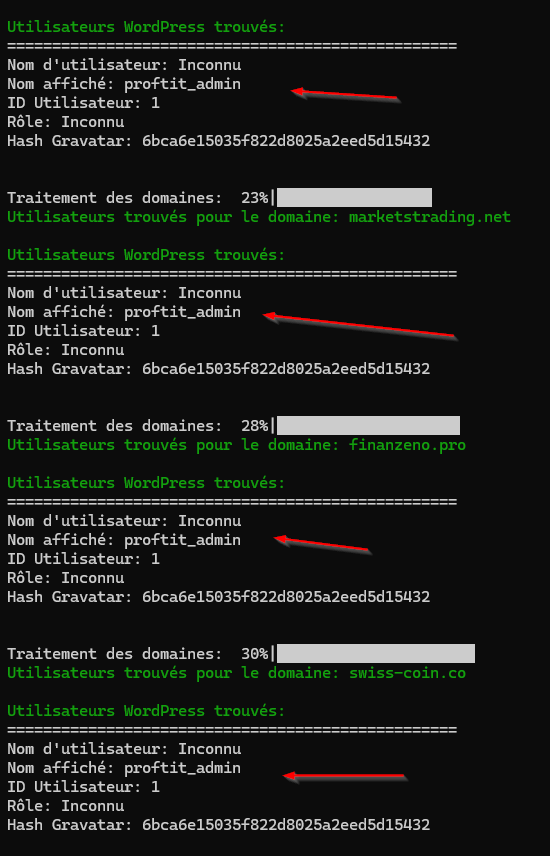

Nous récupérons une quarantaine de domaines et lançons une reconnaissance sur la liste des domaines avec WPint -l pour charger la liste. WPint va récolter sur les 47 domaines tous les hashes.

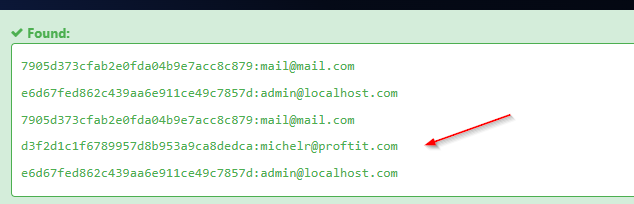

Nous avons récolté 4 hashes que nous passons à l'analyse.

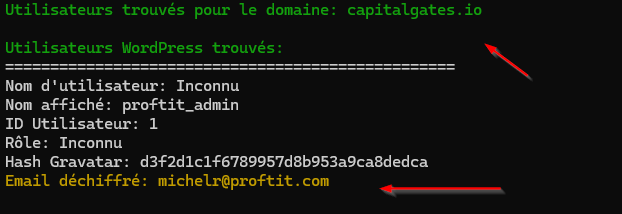

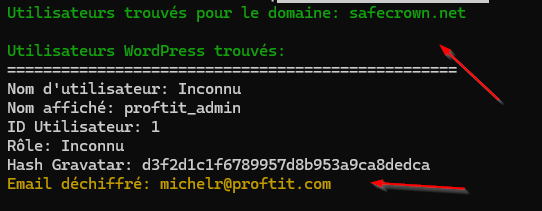

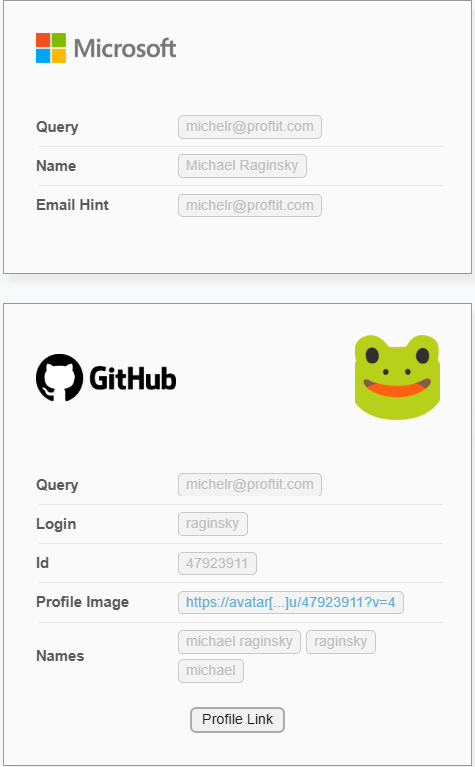

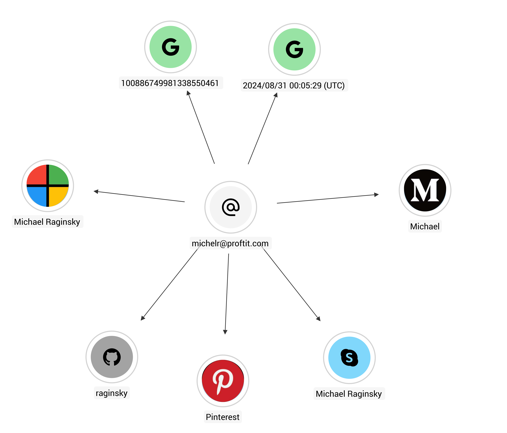

Une adresse ressort : "michelr@proftit.com" sur plusieurs domaines.

On remarque que les noms d'utilisateur sont les mêmes : "proftit_admin".

Nous vérifions les avis sur les deux sites reliés à cette adresse email au cas où ce serait une erreur. Sans surprise, "safecrown" et "CapitalGate" sont signalés comme des arnaques.

CapitalGate:

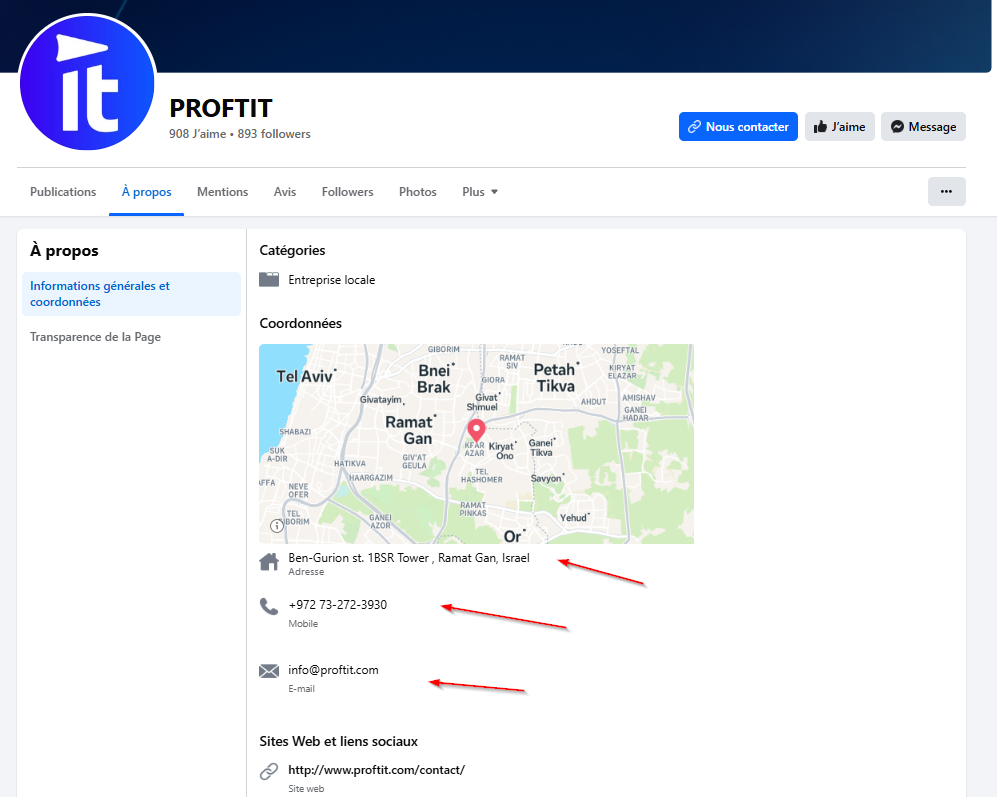

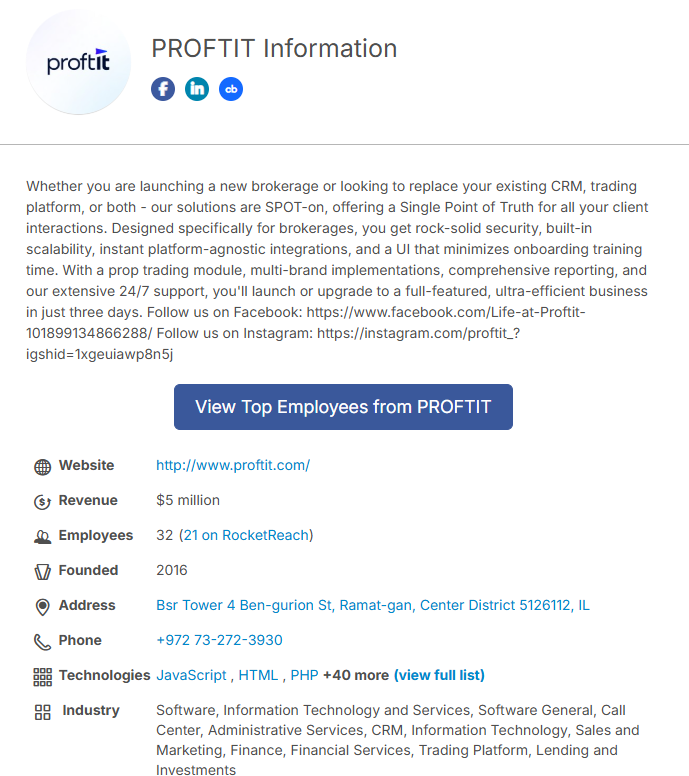

Concernant l'adresse email, elle se termine par "proftit.com". Il s'agit d'une société légitime qui fournit des solutions de CRM pour des brokers, basée en Israël. Ce qui est intéressant serait de savoir si l'employé et l'entreprise Proftit sont complices et fournissent donc à ces faux brokers les fausses plateformes, car ils ne peuvent pas ignorer que tous ces sites sont des arnaques.

Analyse de l'Identité

Passons à l'analyse de l'adresse email. Nous pouvons retrouver facilement l'identité reliée grâce à https://osint.lolarchiver.com/.

J'aime beaucoup l'utiliser pour des recherches simples (les crédits sont limités à 10 par jour). Pour une analyse plus approfondie, on utiliserait un outil plus puissant comme osint.industrie.

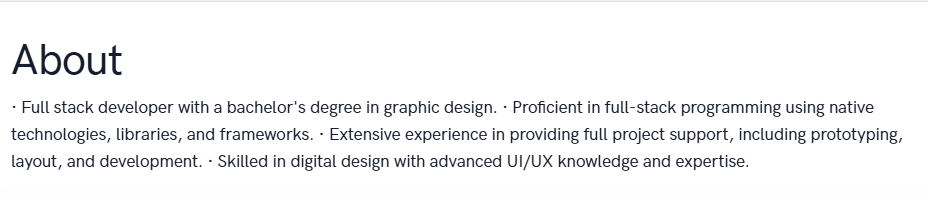

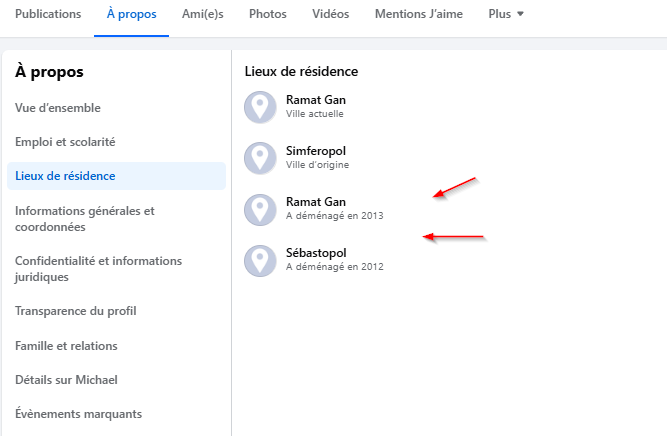

Il s'agit d'un Ukrainien ayant déménagé en Israël, spécialisé dans le web design et les interfaces utilisateur. En tout cas, ce n'est pas normal de retrouver son adresse email rattachée à tous ces sites de faux investissement, surtout que sur les autres sites, son adresse a été remplacée par des localhost. De plus, il a le profil idéal pour déployer des faux brokers.

Merci d'avoir lu mon article. Je recherche actuellement des bénévoles pour m'aider à lutter contre différentes arnaques en ligne. Je suis particulièrement à la recherche de personnes spécialisées dans les domaines suivants :

- Pentesting (web, applications)

- Red teaming

- OSINT (Open Source Intelligence)

Je tiens également à remercier Xylitol pour son aide précieuse dans le démantèlement d'une plateforme d'arnaque récemment.

N'hésitez pas à me contacter sur Discord si vous êtes intéressé(e) : @redsecurity

Pour aller plus loin :

Discord:

Forum: